Você sabia que é possível explorar dispositivos Android através de portas ADB abertas? Mas, antes de iniciarmos com o conteúdo e as explicações práticas, vamos entender o que é essa sigla “ADB”.

O Android Debug Bridge (ADB) é um aplicativo que pertence ao pacote SDK do Android e permite o acesso a uma interface (terminal) para que o usuário interaja com o sistema Android de um aparelho. Como o Android é baseado em Linux, podemos acessá-lo da mesma maneira quando estamos diante de uma outra distribuição e abrimos um terminal (shell).

Além disso, o ADB pode ser utilizado para instalar aplicativos no Android, desinstalar aplicativos, enviar arquivos para dentro do dispositivo, buscar arquivos, remontar partições, reiniciar o dispositivo em seus variados tipos de boot, dentre muitas outras possibilidades.

Você sabia que é possível explorar dispositivos Android através de portas ADB abertas? Mas, antes de iniciarmos com o conteúdo e as explicações práticas, vamos entender o que é essa sigla “ADB”.

O Android Debug Bridge (ADB) é um aplicativo que pertence ao pacote SDK do Android e permite o acesso a uma interface (terminal) para que o usuário interaja com o sistema Android de um aparelho. Como o Android é baseado em Linux, podemos acessá-lo da mesma maneira quando estamos diante de uma outra distribuição e abrimos um terminal (shell).

Além disso, o ADB pode ser utilizado para instalar aplicativos no Android, desinstalar aplicativos, enviar arquivos para dentro do dispositivo, buscar arquivos, remontar partições, reiniciar o dispositivo em seus variados tipos de boot, dentre muitas outras possibilidades.

Agora que o assunto foi contextualizado, vamos para a parte prática.

Encontrando portas abertas

O primeiro passo será explorar o Shodan, passando algumas queryes. De novo, antes de explanarmos o conteúdo, vamos entender (para quem não sabe) o que é esse tal “Shodan” e qual a finalidade dele.

Pois bem, o Shodan é uma ferramenta que permite buscar dispositivos conectados à Internet, podendo ser encontrados por localização, IP, latitude, longitude, dentre outros. Também pode ser descrito como um mecanismo de pesquisa de banners de serviço, que são metadados que o servidor envia de volta ao cliente. Esta pode ser uma informação sobre o software do servidor, quais opções o serviço suporta, uma mensagem de boas-vindas ou qualquer outra coisa que o cliente possa descobrir antes de interagir com o servidor.

Enquanto o Google e outros mecanismos de busca indexam apenas a web, a Shodan indexa praticamente tudo: webcams, roteadores, celulares, tablets, câmeras, iates, impressoras, smart tvs, smartwatch, instalações de tratamento de água, geladeiras, equipamentos médicos, turbinas eólicas, semáforos, máquinas de lavar e tudo mais o que você puder imaginar que esteja conectado à Internet.

Considerando o “boom” que estamos vivendo com a “Internet das Coisas” (IoT), cada dia, à medida que o mundo se torna mais conectado, mais equipamentos e dispositivos são encontrados pelo Shodan — e, muitas das vezes, isso acaba sendo prejudicial para o “dono” do dispositivo e que nem fica sabendo da indexação.

O primeiro passo será explorar o Shodan, passando algumas queryes. De novo, antes de explanarmos o conteúdo, vamos entender (para quem não sabe) o que é esse tal “Shodan” e qual a finalidade dele.

Pois bem, o Shodan é uma ferramenta que permite buscar dispositivos conectados à Internet, podendo ser encontrados por localização, IP, latitude, longitude, dentre outros. Também pode ser descrito como um mecanismo de pesquisa de banners de serviço, que são metadados que o servidor envia de volta ao cliente. Esta pode ser uma informação sobre o software do servidor, quais opções o serviço suporta, uma mensagem de boas-vindas ou qualquer outra coisa que o cliente possa descobrir antes de interagir com o servidor.

Enquanto o Google e outros mecanismos de busca indexam apenas a web, a Shodan indexa praticamente tudo: webcams, roteadores, celulares, tablets, câmeras, iates, impressoras, smart tvs, smartwatch, instalações de tratamento de água, geladeiras, equipamentos médicos, turbinas eólicas, semáforos, máquinas de lavar e tudo mais o que você puder imaginar que esteja conectado à Internet.

Considerando o “boom” que estamos vivendo com a “Internet das Coisas” (IoT), cada dia, à medida que o mundo se torna mais conectado, mais equipamentos e dispositivos são encontrados pelo Shodan — e, muitas das vezes, isso acaba sendo prejudicial para o “dono” do dispositivo e que nem fica sabendo da indexação.

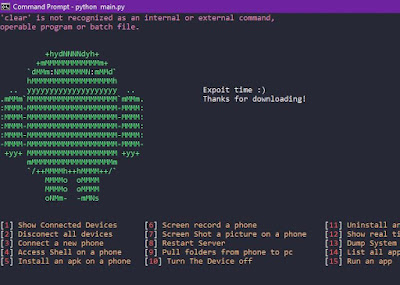

INSTALAÇÃO:

NO WINDOWS:

SCRIPT PHONESPLOIT WIN

copia a pasta do phonesploit para algum lugar..

cd PhoneSploit

pip install colorama

python2 main.py

NO LINUX OU TERMUX:

NO LINUX OU TERMUX:

cd PhoneSploit

pip install colorama

python2 main_linux.py

Está com erro 404

ResponderExcluirLink corrigido !

Excluirprecisa ter uma conta no github pra conseguir acessar pelo termux???? eu criei e mesmo assim não estou conseguindo sair da etapa de password, é como se o termux não digitasse...

ResponderExcluirUm dia eu tava assim e só apertei enter e ele saiu, tenta aí

ExcluirO meu consagrado, que tipo de hacker s'ao vcs q n conseguem achar uma brecha a olho nu. E so copiar o link do github e dar um pkg install 'link' e ja era kkkkkkk

ExcluirN vrdd eu errei e n da p editar ate ser aprovado, o comando e git clone 'link', foi mal

Excluirnão consigo sair da etapa de password dps do gitclone do link, é como se o termux não digitasse, oque eu faço???

ResponderExcluirBaixa o script manualmente e instala pelo termux

ExcluirEu quero gravar tela da vítima, ensinar ai pfv

ResponderExcluirTem tuto no site

Excluirnao consigo achar esse script

ResponderExcluirLink atualizado

ExcluirSo pra windows?

ResponderExcluirSim

ExcluirSinceramente vcs são top de mais SLK, quero muito conhecer vcs, ou até ajuda em alguma coisa, eee esse script funciona muito bem até, Aki nesse site eu consigo aprender muitas coisas e ensina também muitas coisas com que eu aprendi Aki, se eu puder ajuda tamo Aki

ResponderExcluirTo com o erro sh: adb: not found, como corrige?

ResponderExcluirVocê pode ler a documentação da ferramenta, está escrito

ExcluirIF ADB NOT FOUND:

sudo apt update

sudo apt install android-tools-adb android-tools-fastboot

Postar um comentário